Разоблачение DarkTortilla: киберугроза, угрожающая личным данным казахстанцев

В сентябре текущего года с целью анализа и дальнейшего устранения в сетях государственных органов инцидента ИБ в Национальную службу реагирования на компьютерные инциденты АО «Государственная техническая служба» (Служба KZ—CERT) поступила информация от одной из казахстанских компаний о файле с Agent Tesla иDarkTortilla, которые в связке представляют инфостилер.

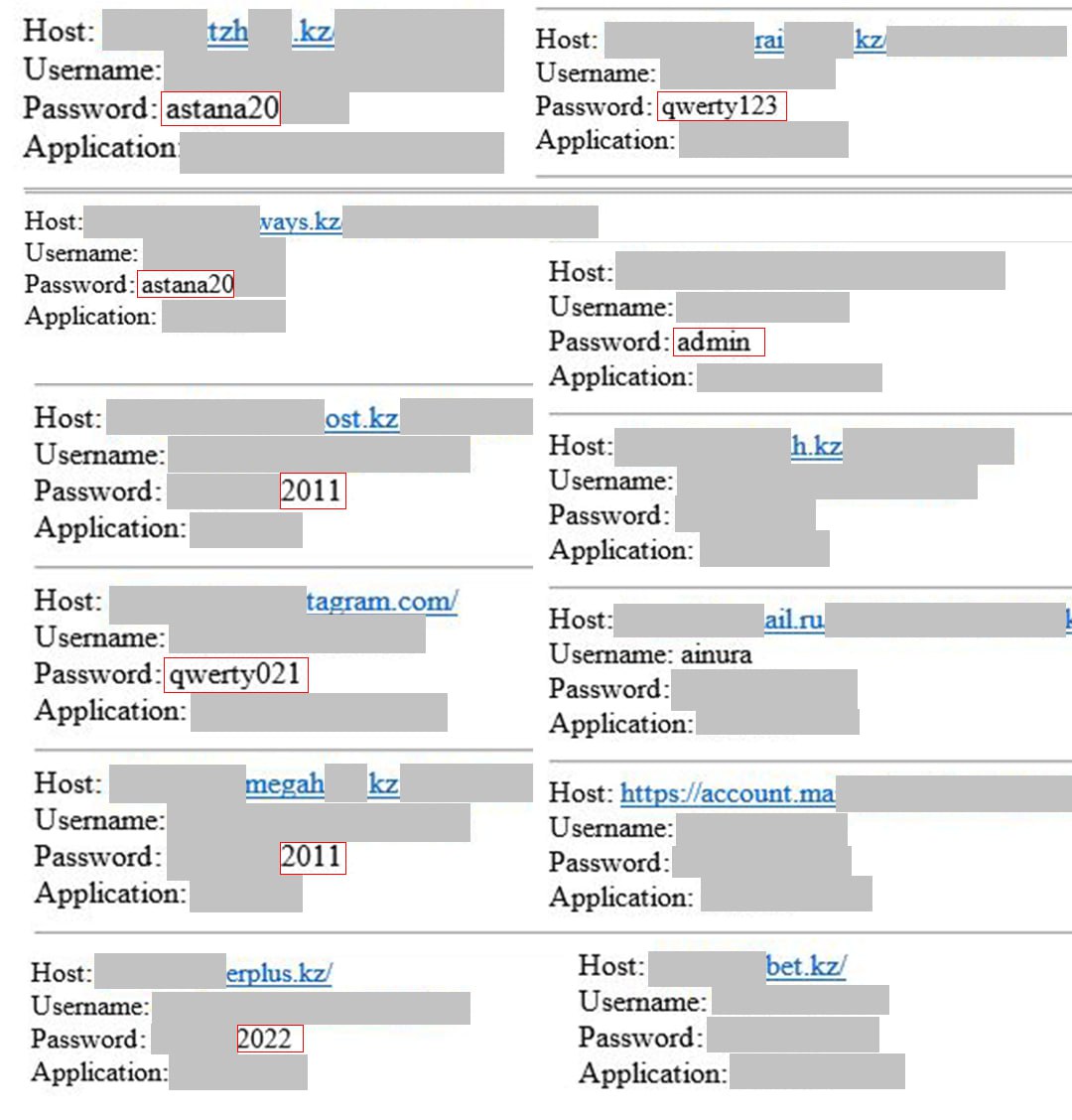

По информации компании, файл, в котором были найдены электронные адреса казахстанцев (рисунок 1), хакеры использовали для шпионских целей.

Специалистами Службы KZ CERT поступивший файл был проанализирован и воссоздан алгоритм действий инфостилера. Таким образом выяснилось, что злоумышленник отправлял файл в адрес пользователя, а после открытия файла запускался инфостилер, который собирал конфиденциальную информацию с компьютера, в том числе, адреса сайтов с логинами и паролями. Параллельно инфостилер каждые 20 мин делал скриншоты и отслеживал нажатие клавиш пользователей согласно прописанным запросам злоумышленника.

Рис 1

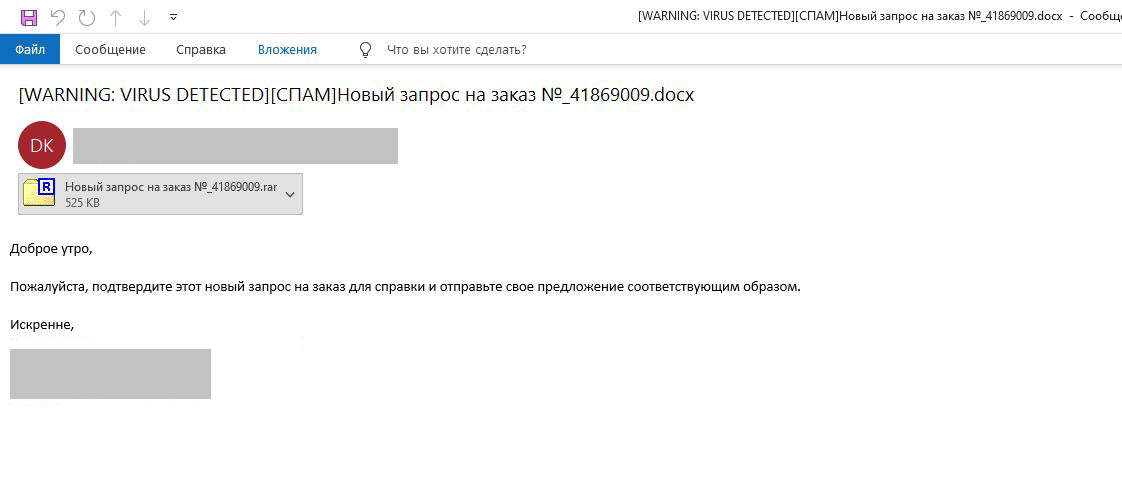

Рис 2

После получения детектированного образца стало известно название файла: «Новый запрос на заказ №_41869009.exe» и оригинальное имя: oasaesasaaa.exe (Рис 2).

AGENT TESLA И DARKTORTILLA

В мире киберпреступности с каждым днем увеличивается число инструментов, которые используют хакеры. В данном случае мы раскроем тактику одного из самых сложных киберугроз настоящего времени — DarkTortilla.

Немного предыстории оDarkTortilla. Это универсальный инструмент для киберпреступников, он базируется на .NET и обладает настройками, связанными с группировкой RATs Crew. Кроме того, возможно сходство с вредоносом Gameloader.

Agent Tesla, который был использован в связке с DarkTortilla, представляет собой инфостилер, способный красть личные данные из веб-браузеров, почтовых клиентов и FTP-серверов: пароли, ключи и другие конфиденциальные данные. Последние версии Agent Tesla также способны добывать личные данные из VPN-клиентов.

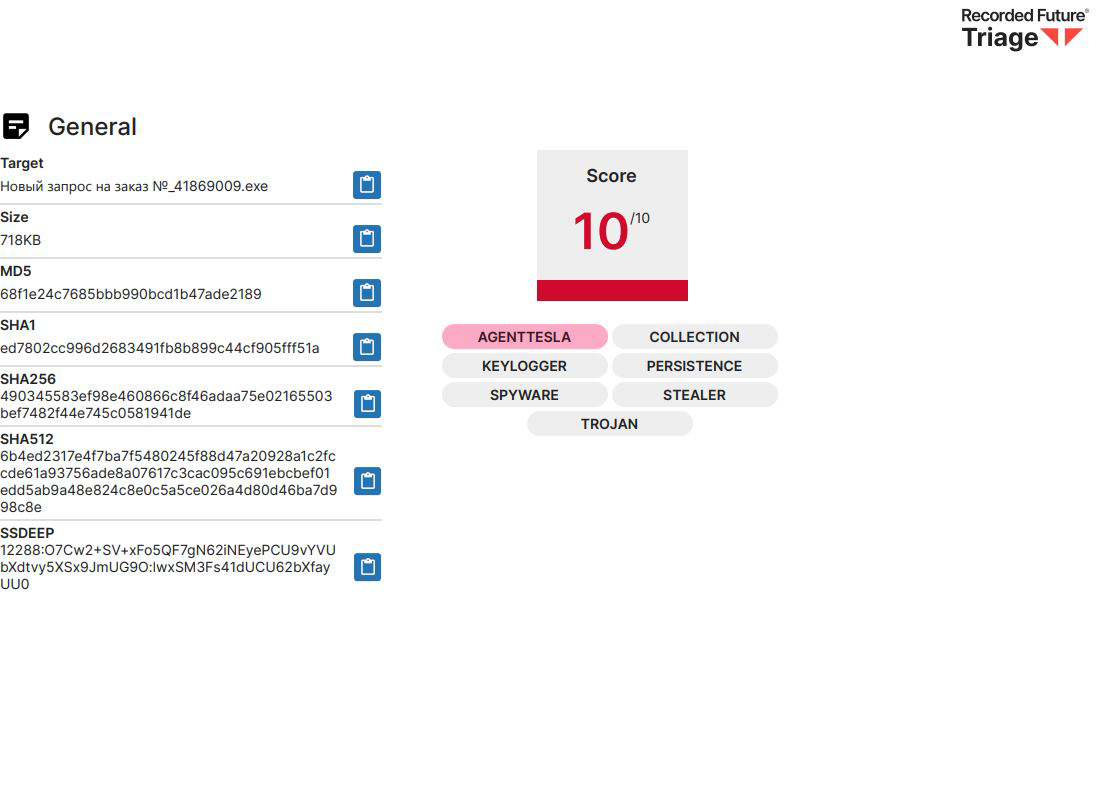

Рис 3

АНАЛИЗ КОДА И ВАЖНЫЕ ОСОБЕННОСТИ DARKTORTILLA

DarkTortilla использует метод стеганографии для сокрытия своей конфигурации. В данном случае конфигурация образца хранится в 14 файлах (изображения).

*Стеганография— это техника сокрытия информации внутри изображений или других медиафайлов так, чтобы эта информация оставалась невидимой для обычного визуального анализа.

DarkTortilla использует технику анти-анализа, чтобы обойти попытки анализа и обнаружения вредоносного кода. Точнее, он проверяет равенство имени файла с «ystem32» и текущей папки с «scan». Если оба эти условия действительны, то выполнение программы преждевременно завершается. Этот механизм представляет собой часть обфускации и самозащиты DarkTortilla. Обнаружение «system32» и «scan» может свидетельствовать о попытке анализа или динамической декомпиляции кода. В случае обнаружения таких условий вредоносное ПО прекращает свою работу, что затрудняет его анализ и исследование. Это один из способов, которыми DarkTortilla обеспечивает свою стойкость и «спрятанность» в системе.

DarkTortilla копирует себя в папку %appdata%\\случайное_имя\\случайное_имя после заражения системы.

Это одна из тактик, которые вредоносные программы могут использовать для обеспечения долгосрочного пребывания в системе.

Для расшифровки полезной нагрузки DarkTortilla использует функцию Qb63() с алгоритмом XOR.

ПОЛЕЗНАЯ НАГРУЗКА (PAYLOADS)

На следующем этапе DarkTortilla представляет расшифрованную полезную нагрузку. Проверяет доступность сети, используя функцию InternetGetConnectedState, и, в случае отсутствия сети, завершает выполнение. Образец также получает IP-адрес текущего компьютера с использованием сервиса api[.]ipify[.]org.

Инфостилер также включает в себя функционал кейлоггера для отслеживания нажатий клавиш с помощью функции SetWindowsHookEx(). Его основная задача — эксфильтрация конфиденциальных данных, таких как пароли, ключи и настройки пользовательских программ, включая браузеры, почтовые клиенты, VPN и FTP-клиенты и многое другое. Более того, образец регулярно создает скриншоты экрана с использованием функции Graphics.CopyFromScreen() с интервалом в 20 минут.

ЭКСФИЛЬТРАЦИЯ ДАННЫХ

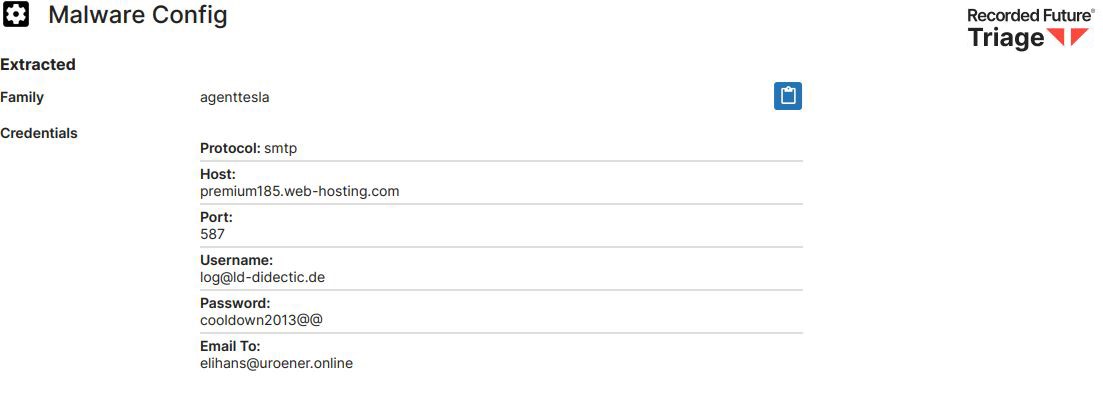

Все собранные конфиденциальные данные передаются с использованием протокола SMTP. Образуется электронное письмо, в котором отправителем указан «elihans@uroener.online», а получателем — «log@ld-didectic.de». Для доступа к аккаунту используется пароль: cooldown2013@@. Для отправки используется почтовый сервер: premium185.web-hosting.com. Письмо отправляется в виде HTML-вложения с именем в формате yyyy_MM_dd_HH_mm_ss.html.

Рис 4

ОСНОВНОЙ ФУНКЦИОНАЛ

Основными задачами DarkTortilla являются сбор конфиденциальных данных из пользовательских программ, ведение кейлоггера, профилирование системы и создание скриншотов экрана. Этот многогранный инструмент способен оставаться невидимым в системе, а также обеспечивать непрерывный сбор и передачу конфиденциальных данных киберпреступникам.

Исходя из анализа, специалисты Службы KZ CERT сообщают, что DarkTortilla и его связанный софтAgent Tesla представляют серьезную угрозу для безопасности данных и личной информации.

Службой KZ CERT в адрес казахстанских пользователей, подвергнувшихся атаке, направлены рекомендации и уведомления по кибергигиене.

Настоятельно рекомендуем использовать сложные пароли и не открывать подозрительные файлы, а также принять общие меры по кибербезопасности для защиты систем от подобных киберугроз.

Если вы столкнулись с инцидентом информационной безопасности, сообщайте нам по бесплатному номеру 1400 (круглосуточно), по ссылке на telegram-бот @KZ_CERT_chat_bot или на email: incident@cert.gov.kz